あけましておめでとうございます。

2015年のスマホ初めは、現在、Elephone P6000になる予定です。

いったいいつ発送されるのかなぁ・・・

まぁ、今年も、MediaTekやSpreadtrumなど、あまり主流じゃない系を追ってく感じになるでしょうね

あけましておめでとうございます。

2015年のスマホ初めは、現在、Elephone P6000になる予定です。

いったいいつ発送されるのかなぁ・・・

まぁ、今年も、MediaTekやSpreadtrumなど、あまり主流じゃない系を追ってく感じになるでしょうね

ノジマでHuawei Ascend G6が9800円で販売中、という話を聞いて、1つ買ってみました。

とりあえずの難点

・ディスプレイが4.5インチなので、100円ショップで売ってる液晶保護フィルムのサイズ選択が微妙

(ダイソーだと、4.1インチ、4.3インチ、4.8インチ、という感じなので)

・ドコモ系MVNOのプリセット選択肢が古め

iijmioが含まれているので、うちの場合は問題ないですけどね。

(Biglobe LTE/3G、IIJmio、So-net、U-mobile、hi-ho)

・バックアップアプリのHeliumがうまく動かない

自分で使うやつではないので、root取得は行っていません。

(root取得に関する記事も作成しました)

スペック

・英語ページのスペック表

・日本語ページのスペック表

英語ページのURLは「G6 L11」、日本語ページは「G6 L22」とあるように機種型番がちょっと違う。

G6 L11の方は、以下の電波形式に対応と記載・・・

LTE 800/1700/1800/1900/2100/2600 MHz (Depends on the countries and regions)

WCDMA 850/900/1700/1900/2100 MHz (Depends on the countries and regions)

GSM 850/900/1800/1900 MHz

まぁ、販売地域によって、何に対応しているかが違うよ、という微妙な注釈付です。

G6 L22の方は、以下

LTE: 2100MHz, 1800MHz

W-CDMA: 2100MHz, 850MHz

GSM:850/900/1800/1900MHz

G6 L11の方に書かれている「販売地域によって違うよ」というのの具体例、といった感じですね^^;;;

というか、そもそも、なぜ日本で販売してるG6 L22では、LTE800のサポートを含めないのか、

また、W-CDMA 850MHzとあっても、実際に確認してみるとFOMAプラスエリアには対応していないらしい、

とか、G6 L22には謎がありますね・・・・

modacoの「Huawei Ascend G6-L11 4G」というスレに以下の書き込みがある

Re ROMs for the Huawei Ascend G6 LTE (Huawei Ascend G6 L11/L22/L33)

The G6-L11, G6-L22 and G6-L33 models are all apparently ROM-compatible.

The official Ascend G6 L33 ROM is at: http://www.huaweidevice.com.co/?page_id=766

There is also what looks like kernel source code here: http://emui.huawei.com/plugin.php?id=hwdownload&mod=detail&mid=59 (compatible with G6-L11, G6-L22 and G6-L33).

I would dearly love it if there was some developer interest in this phone.

kernelソースはG6-L11,G6-L22,G6-L33で共通となっている。

G6 4Gのfirmwareとしては、「huaweidevice.com.co」のページで配布している。

2015/01/05 0:00現在、重すぎてなかなか開けないが、「official Ascend G6 L33 ROM」というキーワードでググってみるとxdaフォーラムとか出てくるけど、そっちはmalware入りとかもあったりで、面倒そう。

タイムアウトなどを抜けてページを開いてみると、各携帯電話会社毎にfirmwareがあるらしい(Tigo/ETB/Claroってのが社名っぽい)

「Huawei Ascend G6-L33/Tigo/ V100R001C45B1117」

「Huawei Ascend G6-L33/ETB/ V100R001C639B121」

「Huawei Ascend G6-L33/Claro/ V100R001COLC25B120SP01」

「Huawei Ascend G6-U251/Latinoamérica/ V100R001C900B116aCUSTC605D002」(これはLTE対応ではないG6向けfirmware)

ちなみに日本向けG6-L22の更新後firmwareはV100R001C635B119。

C~B~ってのが、Countryと、Build番号、っぽい感じがする。

で、B116a,B119,B120SP01,B121、という感じで並んでいるので、Country毎にビルドしなおすので、Build番号が違ってる、という仮説となる。

そうすると、どのバージョンも対して内容が変わらないのかなぁ・・・といったところ。

Githubでは、「ameer1234567890/OnlineNandroid Supported Devices」というのを発見。

ROMをバックアップするためのツールであるようだが、各機種サポート用ファイルとして「Huawei Ascend G6 4G hwg6」と「Huawei Ascend G6 4G hwg535」があるようだ。

CyanogenMod系の移植については、現段階ではなさそうである。

イギリスで販売しているG6-L11用のfirmware

「G6-L11 V100R001C479B112_Firmware_United Kingdom_operatorValue_Android 4.3_EMUI 2.0_05012GGC」

とか、探すといろいろ出てくるけど、日本版は見当たらない

中華スマホメーカのMEIZU(魅族)がMEIZU M1 Note向けにUFOという名前のUbuntuベースのOSを提供するようです。

ネタ元:MTK手机网「魅蓝NOTE或有ubuntu版」

MEIZU(魅族)は「Flyme OS」名前のカスタムAndroid OSを自社開発し、使用しています。

そのFlyme OSのバリエーションとして「Ubuntu Flyme OS」略して「UFO」というものをMEIZU M1 Note向けに提供する、らしいです

MEIZU M1 Noteとは、何者か、といえば、MediaTekの64bit SoC MT6752(8コア 1.7GHz)搭載の5.5インチ FullHD LTE Androidですが、わざわざUbuntuベースにすることで、何が得られるのかは・・・よく分かりません。

Huawei Ascend G6を買ったので調査してみた第2弾。

(第1弾:「Huawei Ascend G6を買ったのでいろいろ調査してみた」)

xda-developersにroot取得方法とXposed利用方法が書かれているのを発見した。

ネタ元1:「[GUIDE] Huawei Ascend G6 LTE [G6-L11] (Root & Xposed Framework)」(LTEモデルについての内容)

ネタ元2:「huawei ascend G6 root method!」(こっちはLTE非対応モデルについても扱っている)

<注意>

以下で紹介する手順を、私はやっていませんし、必要がないので、やる予定もありません。

参考資料として記載しているものです。

1. G6でUSB Debugを有効にする

2. G6をWindows PCにつなぎ、ADB接続できるようデバイスドライバを組み込む

3. デバイスドライバ組み込みが終わったらG6を取り外しておく

4. Windows PCに「ROOT Genius」をインストールする

5. ROOT Geniusを起動してから、G6をつなぐ

6. ROOT Geniusの「Root it」ボタンを押し、root化を実施

Android端末にapkをインストールしてroot化を行う「towelroot」は、パーテーションアクセスで問題が出るので、使わないことを推奨、のようです。

同じくWindows PCにインストールするタイプのVroot(ROOT大师)、Kingoでも動作するようです。

(framarootは動きませんでした)

xposed利用について

「Xposed Framework」と「Huawei Emotion UI」の機能がかち合って、標準状態ではXposedの動作がかなり制約されます。

標準状態では、Xposed Installerにて「Disabled resource hooks」にチェックを入れた状態にしてインストールする必要があり、Xposedの多くの機能が利用できません。

フル機能のXposedを使う場合は、build.propを書き換えて、Huawei Emotion UIを無効化する必要があります。

無効にするには「/system/build.prop」内の「ro.config.hwtheme=2」を「ro.config.hwtheme=0」に書き換える必要があります。

このファイルの編集には、もちろん、root化が必須となります。

CESが始まったので関連情報がMediaTekのニュースページに出てるはず、ってことで確認してみるとこんなのが・・・

「MediaTek SoC Designed for First Sony Android TV」

SonyのAndroid採用TVは、MediaTek SoCを使っているという話です。

しかも、Android 5.0 Lollipop搭載とのこと。

MediaTek’s smart TV SoC enables Android 5.0 Lollipop software

MediaTek today announced that the company’s smart TV System on Chip (SoC) will be used in the first Sony Android TV incorporating Sony’s unique picture-quality algorithm, and enable Android 5.0 Lollipop software to run seamlessly. The TV enables users to experience movies and shows directly from Google Play, as well as stream apps and play Android games, all enabled by content voice search.

The TV is also Google Cast Ready, which allows consumers to cast their favorite entertainment from a mobile device or laptop straight to the TV, and it also supports up to 4K2K streaming content with simple and intuitive user interface and controls.

Sony’s Android TV is being demonstrated at the 2015 Consumer Electronics Show in Las Vegas, Nevada.

具体的になにを積むのか、といったあたりは書かれていませんが、MTK手机网のCES関連記事「联发科CES发布MT2601与MT7615」に「MT8507搭載」という話が・・・

製品ページ:MT8507 Connected audio platform

ん・・・?ほんとにコレなのかなぁ???謎です。

だんだんと、MediaTekの64bit 8コアSoCのMT6752搭載Androidが増えていってます。

その詳細スペックを見ていくと、一部に「802.11ac対応」というものが出てきています。

これからどんどん増えていきそうな感じがしますね

Jiayu S3-4G LTE 64bit MTK6752 Octa Core 1.7 GHz 2GB Ram 5.5Inch FHD OGS Screen Android 4.4 Phone

および

Jiayu S3-4G LTE 64bit MTK6752 Octa Core 1.7 GHz 3GB Ram 5.5Inch FHD OGS Screen Android 4.4 Phone

5G WIFI

GSM 850/900/1800/1900MHZ

WCDMA 900/1900/2100MHZ

TD-SCDMA 1900/2000

TDD-LTE( B39 B40 B41)

FDD-LTE (B3 B7 B20)

(公式ページのスペックと公式ページの「Jiayu S3 VS Meizu m1 note」より)

ZOPO ZP920- 64bit 4G LTE MTK6752 Octa Core 5.2inch FHD IPS Scteen Android 4.4 Phone

WiFi:802.11ac/a/b/g/n

TD-LTE:1880-1920/2300-2400/2555-2655MHz

TD-SCDMA:1880-1920/2010-2025MHz

GSM: 850/900/1800/1900MHz

WCDMA: 900/1900/2100MHz

FDD-LTE: 800/1800/2600MHz

(公式ページのスペックより)

以前、「トランシーバー内蔵?MTK搭載スマートフォン Runbo X6とZGPAX S9(2014/02/06)」で紹介したタフネス系Androidで、そしてトランシーバー内蔵のAndroidスマートフォンに新機種が出たようです。

その名は「Runbo H1」です。

メーカのプレスリリース:「Runbo H1为应急救援而生!」(2015/01/12)

「Runbo H1」と「Runbo H2」の2機種があり、違いは「DMR(DigitalMobileRadio)サポートで、外で使うことを前提」のH1、「RFID(RFIDタグ読み取り機能)サポートで建物内で使う読み取り用途などを想定」か「引っかかる部分が少ないようにした」H2、といった感じのもの。

機能は

・5模13頻

5種類の電波、つまりFDD-LTE/TDD-LTE/WCDMA/TD-SCDMA/GSM対応

13頻 13種類の周波数(といっても各電波形式ごとに数をカウント)

・MT6732 4コア1.5GHz搭載

・Android 4.4搭載

・RAM 2GB / ROM 16GB

・NFC対応

・4.3インチ 1280×720(おそらく枠が4.5インチなんだろう)

・カメラ 前面1300万画素

・バッテリー 6000mAh

・防水IP67対応

・トランシーバーはUHF/VHF/警用対応 出力は4W

VHFは恐らく136-174MHz、UHFは400-480MHz、警用は恐らく350-390MHz

・GPS系は中国の北斗も対応

といったところ。

まぁ、日本で使うには、いろんな意味で危険ですけどね。

違法無線局として取り締まり対象になってしまいますね。

(スマホでよく言われる技適問題なんて目じゃないぐらいの違法度合い)

ノジマで買ったAscend G6のケースを中国のAliexpressで買ってみた。

はまらない・・・

どうみても、長さが合ってない。

なんでか・・・

「Ascend G6-U10のスペック」より「130x65x7.5mm」

「Ascned G6-L22のスペック」より「131.2×65.3×7.85mm」

そう、3Gモデルと、LTE/4Gモデルとでサイズが違うという!

そんなわけで、日本で販売されているAscend G6用のケースを探す場合は、「Ascend G6 4G」「Ascend G6-L11」「Ascend P7 mini」といったキーワードで探す必要があるようです。

Elephoneから「Cost-effective Android smartphone」として「Elephone G1」というのが出るようです。

「$49.99で予約開始」ということで、通販サイトでもいくつか予約開始しています。

でも、どうせ、GSMモデルなんでしょ?とか思いつつ、スペックを見てみると・・・

・CPU MediaTek MT6582M

・RAM 512MB / ROM 4GB

・4.5インチ液晶(854×480,5点タッチ)

・Android OS 4.4.2

・カメラ 背面500万画素、前面130万画素

・WCDMA band 1/8(2100/850MHz), GSM band 2/3/5/8(850/900/1800/1900MHz)

・バッテリー 1800mAh

・サイズ 131.5x66x8.4mm

・重量 125g

まぁ、某priori2と似たスペックですね。(念のため言及しときますが、Elephone G1とpriori2は別物です)

RAM 512MBというのが惜しい点でしょうか。

fastcardtechで買った香港Elephone P6000が到着。

早速開梱。

中身は、バッテリー組み込み済で、1枚画面保護フィルムが貼られていて、もう1枚追加で入っていた。

手持ちのAndroidと比較

左から、Covia FLEAZ F4、Elephone P6000、JIAYU F1。

まぁ、大きさとしては、5.0インチなりのもの、といったところですね。

iijmio sim(SMSあり版)をさして起動!

SIMを見て、日本のものであることを認識し、日本語表示で起動してきた。

Elephoneロゴの「Service」は何だろ?と開いてみると

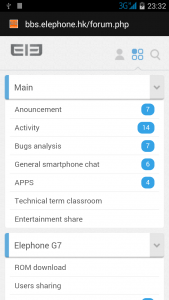

下記の様にフォーラムを開くためのアイコンでした。

SuperSUが入っていますが、もしかすると、これはfastcardtechが追加インストールしたものなのかもしれません。

それ以外はまぁ普通です。

なお、rootが取得されていない場合についてですが、なんと、Elephoneは、公式ページのFAQにて紹介しています。

「FAQ」

Q13: How to root elephone?

http://bbs.elephone.hk/forum.php?mod=viewthread&tid=136&extra=&page= 1#.VBf6sLLs73o

Towelrootを使ってroot取れ、とあります。

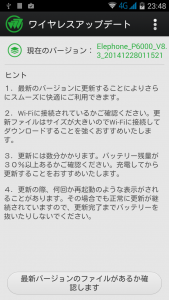

「ワイヤレスアップデート」(OTA)アプリを起動

現状の「Elephone_P6000_V8.3_20141228011521」が最新でした。

上記の画面キャプチャをよく見てみると、アンテナアイコンの横の表示が「3G」と「4G」の2種類があるのがわかると思います。

最初「3G」でしかつながらず焦ったのですが、いろいろやってたらいつの間にか「4G」になっていました。

USB debug用デバイスは「VID_0BB4&PID_0C02&MI_01」

なんか最近、こいつばっか使ってる気がする・・・

ドコモ系MNVO登録は、ほとんど無し。

mopera, mopera U(BIZホーダイ), b-mobileの3種類しかない、という状態。

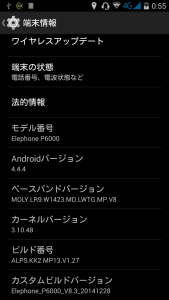

端末情報

モデル番号: Elephone P6000

Androidバージョン: 4.4.4

ベースバンドバージョン: MOLY.LR9.W1423.MD.LWTG.MP.V8

カーネルバージョン: 3.10.48

ビルド番号: ALPS.KK2.MP13.V1.27

カスタムビルドバージョン: Elephone_P6000_V8.3_20141228

とりあえず、今日から使ってみて、どんな感じになるか、といったところですね。

香港Elephone社のElephone P6000に関することをまとめた

・初回電源投入時、LTE(4Gアイコン)が使える様になるまで時間がかかる

結局なにが原因だったのか不明なままですが、時間が経ったらLTEを使っていました。

とりあえず30分ぐらいは様子を見てみること

・使える周波数帯は以下

WCDMA:band 1/8 (900/2100)

GSM:band 2/3/5/8 (850/900/1800/1900)

FDD-LTE:band 1/3/7/20 (800/1800/2100/2600)

MediaTekの「Engineering mode」の「Band Mode」では上記の通りにチェックが入っていることを確認

また、「LTE Band8(900MHz)」にもチェックが入っていた。

・パーテーション構成

一通り設定しおわったあとのパーテーション状況は以下の様になっています。

root@k01q_e:/ # df Filesystem Size Used Free Blksize /dev 958.1M 128.0K 958.0M 4096 /sys/fs/cgroup 958.1M 12.0K 958.1M 4096 /mnt/secure 958.1M 0.0K 958.1M 4096 /mnt/asec 958.1M 0.0K 958.1M 4096 /mnt/obb 958.1M 0.0K 958.1M 4096 /system 1.2G 950.8M 320.1M 4096 /data 12.4G 1.3G 11.1G 4096 /cache 105.3M 60.0K 105.2M 4096 /protect_f 4.8M 56.0K 4.8M 4096 /protect_s 4.8M 52.0K 4.8M 4096 /mnt/cd-rom 1.2M 1.2M 0.0K 2048 /custom 290.6M 45.5M 245.1M 4096 /storage/sdcard1 12.4G 1.3G 11.0G 4096 /mnt/media_rw/sdcard0 7.4G 6.3G 1.1G 32768 /mnt/secure/asec 7.4G 6.3G 1.1G 32768 /storage/sdcard0 7.4G 6.3G 1.1G 32768 root@k01q_e:/ #

重要なポイント: /data 12GB

/storage/sdcard0 = 追加したmicroSD

/storage/sdcard1 = 内蔵ストレージ

・firmwareのアップデートについて

アプリで「ワイヤレスアップデート」(OTA)が用意されている。

2015/01/16時点での最新は「Elephone_P6000_V8.3_20141228011521」

これが初期firmwareとなるようだ。

OTAでのアップデート以外には「Product一覧ページ」の「ROM Download」で配布されるようだ。

技術支援等は「Elephone P6000フォーラム」とのこと。

フォーラムはわかりにくいのですが、下記赤線の「Forum Thread」より下の書き込みがP6000フォーラムのものです。

そこより上の書き込みは、フォーラム全体でいま熱いスレッドの紹介です。

・adb接続について

初期状態では開発者向けオプションが表示されていません。

「端末情報」の「ビルド番号」のあたりを7回タップすると、メニューに表示されます。

adb用デバイスは「VID_0BB4&PID_0C02&MI_01」です。

Android ADB Interfaceを割り当てましょう

・root取得について

「公式FAQ」によれば

「」Towelrootを使うことで取得できるようです。

(うちに来た個体ではroot化済だった・・・)

・/default.propと/system/default.prop

root@k01q_e:/ # cat /default.prop # # ADDITIONAL_DEFAULT_PROPERTIES # ro.secure=0 ro.allow.mock.location=0 persist.mtk.aee.aed=on ro.debuggable=1 ro.adb.secure=0 persist.sys.usb.config=mtp,adb persist.service.acm.enable=0 ro.mount.fs=EXT4 ro.persist.partition.support=no ro.cip.partition.support=yes root@k01q_e:/ #

root@k01q_e:/ # cat /system/build.prop

# begin build properties

# autogenerated by buildinfo.sh

ro.build.id=KTU84P

ro.build.display.id=ALPS.KK2.MP13.V1.27

ro.build.version.incremental=eng.jenkins.1419698357

ro.custom.build.version=K01Q-E.A.vR80.00.141228

ro.build.version.sdk=19

ro.build.version.codename=REL

ro.build.version.release=4.4.4

ro.build.date=2014蟷エ 12譛・28譌・ 譏滓悄譌・ 00:41:54 CST

ro.build.date.utc=1419698514

ro.build.type=user

ro.build.user=jenkins

ro.build.host=r720-PowerEdge-R720

ro.build.tags=test-keys

ro.product.model=k01q_e

ro.product.brand=alps

ro.product.name=k01q_e

ro.product.device=k01q_e

ro.product.board=k01q_e

ro.product.cpu.abi=armeabi-v7a

ro.product.cpu.abi2=armeabi

ro.product.manufacturer=alps

ro.product.locale.language=en

ro.product.locale.region=US

ro.wifi.channels=

ro.wifi.name=@ro.product.model@

ro.bt.name=@ro.product.model@

ro.board.platform=

# ro.build.product is obsolete; use ro.product.device

ro.build.product=k01q_e

# Do not try to parse ro.build.description or .fingerprint

ro.build.description=k01q_e-user 4.4.4 KTU84P eng.jenkins.1419698357 test-keys

ro.build.fingerprint=alps/k01q_e/k01q_e:4.4.4/KTU84P/1419698357:user/test-keys

ro.build.flavor=

ro.build.characteristics=default

# end build properties

# begin mediatek build properties

ro.mediatek.version.release=ALPS.KK2.MP13.V1.27

ro.mediatek.platform=MT6752

ro.mediatek.chip_ver=S01

ro.mediatek.version.branch=KK2.MP13

ro.mediatek.version.sdk=3

# end mediatek build properties

#

# from out/target/product/k01q_e/obj/CUSTGEN/config/system.prop

#

#

# system.prop for generic sdk

#

rild.libpath=/system/lib/mtk-ril.so

rild.libargs=-d /dev/ttyC0

# MTK, Infinity, 20090720 {

wifi.interface=wlan0

# MTK, Infinity, 20090720 }

# MTK, mtk03034, 20101210 {

ro.mediatek.wlan.wsc=1

# MTK, mtk03034 20101210}

# MTK, mtk03034, 20110318 {

ro.mediatek.wlan.p2p=1

# MTK, mtk03034 20110318}

# MTK, mtk03034, 20101213 {

mediatek.wlan.ctia=0

# MTK, mtk03034 20101213}

#

wifi.tethering.interface=ap0

#

ro.opengles.version=196608

wifi.direct.interface=p2p0

# dalvik.vm.heapgrowthlimit=256m

# dalvik.vm.heapsize=512m

# USB MTP WHQL

ro.sys.usb.mtp.whql.enable=0

# Power off opt in IPO

sys.ipo.pwrdncap=2

# Switching Menu of Mass storage and MTP

ro.sys.usb.storage.type=mtp

# USB BICR function

ro.sys.usb.bicr=no

# USB Charge only function

ro.sys.usb.charging.only=yes

# audio

ro.camera.sound.forced=0

ro.audio.silent=0

ro.zygote.preload.enable=0

#

# ADDITIONAL_BUILD_PROPERTIES

#

persist.gemini.sim_num=2

ro.gemini.smart_sim_switch=false

ro.gemini.smart_3g_switch=0

ro.gemini.sim_switch_policy=1

ril.specific.sm_cause=0

bgw.current3gband=0

ril.external.md=0

ro.btstack=blueangel

ro.sf.hwrotation=0

ril.current.share_modem=2

curlockscreen=1

ro.mediatek.gemini_support=true

persist.radio.fd.counter=15

persist.radio.fd.off.counter=5

persist.radio.fd.r8.counter=15

persist.radio.fd.off.r8.counter=5

persist.radio.fd.on.only.r8.network=0

drm.service.enabled=true

fmradio.driver.enable=1

ril.first.md=1

ril.flightmode.poweroffMD=1

ril.telephony.mode=0

dalvik.vm.mtk-stack-trace-file=/data/anr/mtk_traces.txt

persist.mtk.anr.mechanism=1

mediatek.wlan.chip=CONSYS_MT6752

mediatek.wlan.module.postfix=_consys_mt6752

ril.radiooff.poweroffMD=0

ro.config.notification_sound=Proxima.ogg

ro.config.alarm_alert=Alarm_Classic.ogg

ro.config.ringtone=Backroad.ogg

persist.mtk.wcn.combo.chipid=-1

ter.service.enable=0

mediatek.extmd.usbport=0

ro.lte.dc.support=0

ril.active.md=0

ro.setupwizard.mode=OPTIONAL

ro.com.google.gmsversion=4.4.4

ro.com.google.clientidbase=alps-k01q_e-{country}

ro.com.google.clientidbase.ms=alps-k01q_e-{country}

ro.com.google.clientidbase.yt=alps-k01q_e-{country}

ro.com.google.clientidbase.am=alps-k01q_e-{country}

ro.com.google.clientidbase.gmm=alps-k01q_e-{country}

wfd.dummy.enable=1

persist.sys.dalvik.vm.lib=libdvm.so

net.bt.name=Android

dalvik.vm.stack-trace-file=/data/anr/traces.txt

# begin fota properties

ro.fota.platform=MTK6732_KK

ro.fota.type=phone

ro.fota.oem=new-bund6732_KK

ro.fota.device=k01q_e

ro.fota.version=eng.jenkins.1419698357

# end fota properties

root@k01q_e:/ #シリアル機器をTCP/IPでアクセスできるようにする機器で安いのないかなー、とか思ってたら、ひょんなことから1つ発見。

Keynice RS-232C端子搭載 Wi-Fi 802.11n/g/b対応 無線LAN親機 Wifi接続ルーター – シリアルポートRS232 to Wi-Fi 150M

WiFiと書いてあるけれど、LANコネクタもある。

ただ、Amazon JPのページだと詳細がよくわからない。

ぐぐってみると、Amazon.comのページも出てきた。

コメント欄に「PDFマニュアルがhttp://www.hlktech.net/product_detail.php?ProId=45にあるよ(意訳」という書き込みが。

それは、Hi-Link社の「HLK-WR02 serial server」という製品ページでした。

使用方法が4種類

その4は、できる機器が限られているとは思いますが、その2ができれば十分といった感じです

・・・・で、気になる点が1つ・・・

「Retail Price:$32.00」

そう、直販をやっている。

メーカページをよく見てみるとAliexpressにある公式ストアへのリンクが・・・「HI-Link(HK) Co.,Ltd Store No.211069

そして、そこにはさらなる気になる製品が・・・

HLK-WR02の中身っぽいHLK-RM10が$20.68

「serial uart wifi module HLK-RM10 SMT module startkit +free shipping」

WiFiのみのものがHLK-RM30が$10

「New product serial wifi module support IOT function HLK-RM30 Startkit」

HLK-RM10の後継っぽいのがHLK-RM04で、そのスタータキットが何種類

「HLK-RMO4 startkit」

メーカの製品リストも探してみると

「RJ45 TO RS232/Internet To RS232」というWiFi機能無し版も発見

いろいろ夢が広がりそうなところです。

上海問屋とかで扱っている謎のAPとか、このHi-Linkのだったりすることが多いですしね

Android 4.4.4のapns-conf.xmlに登録されているドコモ回線を利用したAPN登録は以下の6個

・ドコモ純正mopera U

<apn carrier="mopera U"

mcc="440"

mnc="10"

apn="mopera.net"

user=""

server=""

password=""

mmsc=""

/>・ドコモ純正 mopera U(Biz・ホーダイ) (注:これは上記のソースには含まれていなかった)

<apn carrier="mopera U(Biz・ホーダイ)"

mcc="440"

mnc="10"

apn="mpr2.bizho.net"

type="default,supl,mms"

/>・日本通信 b-mobile 3G・4G 1GB/Fair

<apn carrier="b-mobile 3G・4G 1GB/Fair"

mcc="440"

mnc="10"

apn="bmobile.ne.jp"

user="bmobile@fr"

server=""

password="bmobile"

authtype="3"

mmsc=""

/>・日本通信 b-mobile 3G・4G U300

<apn carrier="b-mobile 3G・4G U300"

mcc="440"

mnc="10"

apn="bmobile.ne.jp"

user="bmobile@u300"

server=""

password="bmobile"

authtype="3"

mmsc=""

/>・日本通信 b-mobile スマホ電話

<apn carrier="b-mobile スマホ電話"

mcc="440"

mnc="10"

apn="bmobile.ne.jp"

user="bmobile@spd"

server=""

password="bmobile"

authtype="3"

mmsc=""

/>・日本通信 b-mobile 4G カメレオンSIM

<apn carrier="b-mobile 4G カメレオンSIM"

mcc="440"

mnc="10"

apn="bmobile.ne.jp"

user="bmobile@cm"

server=""

password="bmobile"

authtype="3"

mmsc=""

/>・IIJmio

<apn carrier="IIJmio"

mcc="440"

mnc="10"

apn="iijmio.jp"

user="mio@iij"

server=""

password="iij"

authtype="3"

mmsc=""

/>個別収集したのうちテンプレ化できそうなもの

・日本通信 b-mobile

ネタ元:APN設定一覧

「b-mobile SIM 高速定額」

「Platinum Data SIM」

「b-mobile X SIM」

「3GB定額 / 1GB定額 / Fair」

「U300 シリーズ」

「6ヶ月定額 / スマートSIM月額定額 シリーズ」

「amazon.co.jp シリーズ」

「ヨドバシカメラ シリーズ」

「イオン専用 データ通信」

「VISITOR SIM 1GB prepaid」

「VISITOR SIM 14 days」

「カメレオン」

「3G専用 1GB定額 / Fair」

「プラチナ」

多すぎるので個別表記は省略

・OCN モバイル ONE

ネタ元:OCN モバイル ONE 設定情報

ユーザー名 mobileid@ocn

パスワード mobile

APN

LTE端末用 :lte-d.ocn.ne.jp

3G端末用 :3g-d-2.ocn.ne.jp

認証方式 CHAP(推奨) / PAP

※英数字と記号は半角で入力してください。

※ユーザー名とパスワードは、OCN会員登録証などに記載のある認証IDと認証パスワードでも接続が可能です。

※Prepaid SIM for VISITORをご利用のお客さまは、必ずOCN会員登録証などに記載のある認証IDと認証パスワードを入力してください。

・U-Mobile / freetel

ネタ元:U-mobile アクセスポイント名設定

アクセスポイント名(APN) umobile.jp

認証ID(ユーザー名) umobile@umobile.jp

パスワード umobile

認証方式 CHAPまたはPAP

・

ネタ元:「BIGLOBE LTE・3G」接続設定方法

APN(接続先) biglobe.jp

ID(ユーザー名) user

パスワード 0000

認証方式 CHAPまたはPAP

PDP Type IP(PPPは対応しておりません)

・DTI ServersMan SIM LTE

ネタ元:APN設定方法

名前 お好きな名前を任意に入力(例:DTI)

APN dream.jp (ディー・アール・イー・エー・エム・ドット・ジェ・ピー)

ユーザー名 user@dream.jp

パスワード dti

認証タイプ 「CHAP」を選択

・NifMo

ネタ元:NifMoのSIMカードで、Android OS搭載端末の接続設定を行う方法を教えてほしい。

名前(アクセスポイント名) nifty

APN mda.nifty.com

ユーザー名 mda@nifty

パスワード nifty

認証タイプ PAPまたはCHAP

PDP Type IP

MCC 440

MNC 10

・楽天ブロードバンド データSIM エントリー2!プラン

ネタ元:エントリー2!プラン APN情報

APN名 mmtmobile.jp

ユーザ名 mobile@rakutenbb.jp

パスワード rakutenbb

認証タイプ PAPまたはCHAP

以下は必要に応じて設定してください。

MCC 440

MNC 10

ダイヤル番号 *99#

・BB.exciteモバイルLTE

ネタ元:APN設定情報 【アンドロイド機種の場合】

APN vmobile.jp

ユーザ名 bb@excite.co.jp

パスワード excite

認証タイプ PAPまたはCHAP

MCC 440

MNC 10

・So-net PLAY SIM / Prepaid LTE SIM by So-net

ネタ元:PLAY SIMマニュアル

ネタ元:Prepaid LTE SIMマニュアル

APN so-net.jp

ユーザ名 nuro

パスワード nuro

認証タイプ CHAP or PAP

・ぷららモバイル ぷららモバイルLTE

ネタ元:モバイル接続 アクセスポイント(APN)

APN lte.nttplala.com

ユーザ名 ぷららのユーザID@plala.or.jp

パスワード ぷららの本パスワード

認証方式 CHAP

・ぷららモバイル ぷららモバイル(3G)

ネタ元:モバイル接続 アクセスポイント(APN)

APN 3g.nttplala.com

ユーザ名 ぷららのユーザID@plala.or.jp

パスワード ぷららの本パスワード

認証方式 CHAPまたはPAP

・楽天ブロードバンド データSIM エントリープラス/ライトプラスプラン

ネタ元:エントリープラス/ライトプラスプラン APN情報

APN名 LTE対応端末をご利用の場合 lte-mobile.jp

LTE未対応(3G)端末をご利用の場合 f1.mobile.ne.jp

ユーザ名 SIMカードの情報を元に

「楽天ブロードバンド データSIM/通話SIM アカウント確認ページ」で

アカウント情報をご確認ください。

パスワード

認証方法 PAPまたはCHAP

以下は必要に応じて設定してください。

接続方法(PDP Type) IP接続

MCC 440

MNC 10

ダイヤル番号 *99#

・ELECOM SkyLink

ネタ元:Android SIM設定手順書(pdf)

LTE端末用

APN名 lte-mobile.jp

ユーザ名 sim*****@**.slmp.jp(個別提供されているもの)

パスワード 個別提供されているもの

FOMA端末用

APN名 f1.mobile

ユーザ名 sim*****@**.slmp.jp(個別提供されているもの)

パスワード 個別提供されているもの

共通部分

MCC 440

MNC 10

認証タイプ CHAP

APNプロトコル IPv4

固定電話宛にかかってきた通話を、VoIPで転送して、スマートフォンで受け取りたい、という需要に対して、ついにメーカが応えてしまいました。

プレスリリース「自宅の着信を外出先のスマートフォンや携帯電話に転送できる デジタルコードレス電話機 VE-GDW54シリーズを発売」

製品ページ「VE-GDW54」

発売される製品は3種類

・親機のみ(コードレス受話器機能付き) VE-GDW54D

・親機(コードレス受話器機能付き)+子機1台 VE-GDW54DL

・親機(コードレス受話器機能付き)+子機2台 VE-GDW54DW

機能は2つ。

・外出中にかかってきた固定電話をFUSION IP-Phone SMARTを使って転送する

ユーザがFUSION IP-Phone SMARTの契約を行う必要がある。

転送先の電話番号については制限はない。

FUSION IP-Phone SMARTの無料通話先(無料先一覧)であれば、通話料無料で転送できる

無料通話先以外はFUSION IP-Phone SMARTの通話料金が追加でかかる。

・家庭内のWiFi環境にスマートフォンがある場合に子機になる

VE-GDW54をWiFi接続する必要あり。

スマートフォンを4台まで登録可能。スマートフォンには専用アプリ「スマートフォンコネクト」をインストールする必要あり

重要なできないこと

・固定電話にかかってきた電話番号は転送先には通知されない

・外出先から、固定電話の番号で電話をかけることはできない

・VE-GDW54に割り当てたFUSION IP-Phone SMARTの番号にかけても鳴らない(たぶん)

FUSION IP-Phone SMARTの番号にかけても鳴るんだったら、より面白かったんですが、その点はちょっと残念ですね。

あと、FUSION IP-Phone SMART番号に転送する時は、何らかの手段でかかってきた番号も分かる、とかあったら、良かったんですけどね

Aliexpressを見ていたら、2つ折りAndroidが$98.57、というセールを見かけた。

「Dual Touch Screen Flip Cell Phones For Seniors Old Man People MTK6572 Dual Core 5MP 512MB/4GB Android OTG GPS 3G Mobile Phone」

中国の「大显通讯(Daxian)」というメーカが出している「W189」という端末のようだ。

3.5インチ 480×320という低解像度の液晶ではありますが

・MediaTek MT6572搭載

・RAM 512MB / ROM 4GB (メーカページだとROM 1GBという表記)

・WCDMA 850/900/1900/2100MHz (メーカページだとWCDMAという表記しかない)

・Android 4.2.2

という昨今使用するには最低限のことはクリア

カメラは背面300万画素、前面30万画素

変わっている点として、液晶は両サイドについている、ということが上げられます。

シャープの端末であったような、ぐるっと回転するような仕組みを入れるのはコスト的に駄目だったみたいで、構造的に容易な両面に付ける、という荒技に出てしまったようです。

荒技過ぎて、外側はタッチパネル、開いて使う時はタッチできずキー操作のみ、という仕様です。

内屏参数 屏幕像素:320×480;屏幕尺寸:3.5(英寸),TFT,非触摸屏

外屏参数 屏幕像素:320×480;屏幕尺寸:3.5(英寸),TFT,电阻

また、普通のAndroidの他、らくらくホン的なモードも用意されているようです。

日本語のUIは入ってないようではありますが、aliexpressのfeedback欄を見てみると、「This Device has good Japanese font.」なんて書かれたりしているので、日本語表示をしたときに中華フォントになる、という事態は避けられるみたいです。

大显通讯では、「W2015」という2つ折り機も出していますが、こちらはGSMのみのガラケーでした。

「NTTレゾナント、3G対応SIMフリースマホが税込4980円、OCNのSIM開通費用込み」というニュースが流れてきた。

プレスリリース:スマホデビューに最適!音声通話も対応! 「goo Simseller」にて、 SIMフリースマホを業界最安値4,980円で販売開始

販売店:NTTコムストア by goo Simseller」「NTTコムストア by goo Simseller 楽天市場店」「NTTコムストア by goo Simseller Yahoo!ショッピング店」

SIMフリー3GスマホPolaroid pigu+OCN モバイル ONE 音声対応SIMセット ※2/10以降出荷予定 |

何が変わっているかって

・Polaroid pigu本体価格 9601円(税込)

・OCN モバイル ONE 通話対応SIM 3240円(税込)

がセットで「特価 4980円(税込)」といっているあたり。

まぁ、この値段なので、最初、spreadtrumチップ採用のやつなのかな?と思ったのですが、dual-coreでWCDMA対応のやつがSC7727Sしか存在せず、搭載された製品も確認できていないので、恒例のMediaTek MT6572シリーズの中でも、ローコスト版のMT6572M搭載製品かな?というところ。

スペックとしては

・Android 4.4

・デュアルコアプロセッサ 1.0GHz(おそらくMediaTek MT6572M)

・RAM 512MB / ROM 4GB

というのは、JIAYU F1を半年以上使った経験で言えば、まぁ使えるレベル。

ただし、大きなアプリを入れると、あっという間に一杯になります。

そして、RAMが狭いのでアプリの同時起動ができないので、複数アプリを頻繁に切り替えて使いたい場合に遅く感じると思います。

また、画面がHVGA(480×320)というあたりは難所になります。

特にタッチパネル感度がどうなっているか、というあたり。

ここがまずいと、かなり使いにくいです。

特に文字入力がつらいです。

果たしてこの製品はどれくらいの感度であることやら・・・

ちなみに、このサイズの先駆者freetel FT123Aは、タッチパネル感度がアレだったので、使いにくかったです。

あ・・・そうそう

香港のElephoneでは「WCDMA対応の4.5インチ 4コアの格安スマホElephone G1登場!なんと定価$49.99」なんて感じで販売中です。

CVE-2015-0235 というglibcに大きめのバグが見つかった模様。

RedHat Enterprise Linux 4 / CentOS 4に対して影響があるのかどうかを調べてみた。

まずは、RedHat公式情報系

・RedHat Bugzilla:Bug 1183461 – (CVE-2015-0235) CVE-2015-0235 glibc: __nss_hostname_digits_dots() heap-based buffer overflow

・RHEL Knowledgebase Articles:GHOST: glibc vulnerability (CVE-2015-0235) / GHOST: glibc 脆弱性 (CVE-2015-0235)

・RHEL CVEデータベース:CVE-2015-0235

・RHEL4向け:RHSA-2015:0101:Critical: glibc security update

・RHEL5向け:RHSA-2015:0090:Critical: glibc security update

・RHEL6,RHEL7向け:RHSA-2015:0092:Critical: glibc security update

はい、RHEL4も対象になっています。

実際に確認してみるため、openwallにあるCVE-2015-0235についての詳細報告書「Qualys Security Advisory CVE-2015-0235 – GHOST: glibc gethostbyname buffer overflow」の「4 – Case studies」の記述を試してみる。

実行した際に「vulnerable」と出たら、問題あり。

「not vulnerable」だったら問題なし、というもの。

[root@cent4 201501]# mkdir security

[root@cent4 201501]# cd security/

[root@cent4 security]# rpm -qa|grep glibc|sort

警告: only V3 signatures can be verified, skipping V4 signature

glibc-2.3.4-2.57

glibc-2.3.4-2.57

glibc-common-2.3.4-2.57

glibc-devel-2.3.4-2.57

glibc-devel-2.3.4-2.57

glibc-headers-2.3.4-2.57

glibc-kernheaders-2.4-9.1.103.EL

[root@cent4 security]# cat > GHOST.c << EOF

> #include <netdb.h>

> #include <stdio.h>

> #include <stdlib.h>

> #include <string.h>

> #include <errno.h>

>

> #define CANARY "in_the_coal_mine"

>

> struct {

> char buffer[1024];

> char canary[sizeof(CANARY)];

> } temp = { "buffer", CANARY };

>

> int main(void) {

> struct hostent resbuf;

> struct hostent *result;

> int herrno;

> int retval;

>

> /*** strlen (name) = size_needed - sizeof (*host_addr) - sizeof (*h_addr_ptrs) - 1; ***/

> size_t len = sizeof(temp.buffer) - 16*sizeof(unsigned char) - 2*sizeof(char *) - 1;

> char name[sizeof(temp.buffer)];

> memset(name, '0', len);

> name[len] = '\0';

>

> retval = gethostbyname_r(name, &resbuf, temp.buffer, sizeof(temp.buffer), &result, &herrno);

>

> if (strcmp(temp.canary, CANARY) != 0) {

> puts("vulnerable");

> exit(EXIT_SUCCESS);

> }

> if (retval == ERANGE) {

> puts("not vulnerable");

> exit(EXIT_SUCCESS);

> }

> puts("should not happen");

> exit(EXIT_FAILURE);

> }

> EOF

[root@cent4 security]# ls

GHOST.c

[root@cent4 security]# gcc GHOST.c -o GHOST

[root@cent4 security]# ls

GHOST GHOST.c

[root@cent4 security]# ./GHOST

vulnerable

[root@cent4 security]#「vulnerable」なので、「問題あり」確定です。

修正版については、RHEL4の通常サポートは終了。現在はELSと呼ばれる特別な契約者向けに提供されているものだけが更新されています。

前述の「RHSA-2015:0101 Critical: glibc security update」にあるとおり、修正されたglibcのバージョンは「glibc-2.3.4-2.57.el4.2」となります。

ただ、このバージョンは通常の方法ではRHEL4およびCentOS4には提供されません。

しかし、RHEL4のソースを元にOracleで再構成した、Oracle Linux 4は、まだサポートを行っています。

こちらから、ファイルを持ってくることで対応が可能となっています。

Oracle Linux 4向けのSource RPMは、「https://oss.oracle.com/el4/SRPMS-updates/」にて提供されています。

Oracle LinuxではRHEL4とパッケージバージョンが若干異なり「glibc-2.3.4-2.57.0.1.el4.1」となります。

「https://oss.oracle.com/el4/SRPMS-updates/glibc-2.3.4-2.57.0.1.el4.1.src.rpm」

ただ、今回のことを受けて更新されたコンパイル済みのRPMは、glibc関連だけではなかったりします。

nptl-devel, nscdも更新されています。

このため、今回については、glibcのSource RPMだけを持ってきてコンパイルして適用、というのは、あまりお薦めできないような感じです。

コンパイル済みのRPMファイルについて、Oracle Linuxでは「Oracle Public Yum Server」としてレポジトリを公開しており、適切な設定を行うことで、RHEL4/CentOS4からOracle Linux 4に乗り換え、yumコマンドによるアップデートが行えるようになります。

コンパイル済みRPMファイル自体は「http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/」以下を探せば出てきますので、ページを「2015」で検索し出てくるパッケージが自分のサーバにインストールされているかを確認し、ダウンロードして適用する、ということが可能です。

しかし、依存関係解決とか面倒なので、これを機会にOracle Linux 4に乗り換えてしまう、というのも手かもしれません。

切り替え方法については、「RHEL4/CentOS4をOracle Linux4に!」にて紹介していますので、興味がある方は参照してみてください。

設定は非常に簡単です。

こちらの環境ではOralce Linux 4になっているため「yum update -y」で更新が完了しました。

更新後、再度テストプログラムを実行してみます。

[root@cent4 security]# ./GHOST not vulnerable [root@cent4 security]#

「not vulnerable」と出力されるので、脆弱性は修正されている、ということになります。

これで、一安心、といったところです。

glibcに大きめのバグが見つかった模様。

CVE-2015-0235

・RedHat Bugzilla:Bug 1183461 – (CVE-2015-0235) CVE-2015-0235 glibc: __nss_hostname_digits_dots() heap-based buffer overflow

・RHEL CVEデータベース:CVE-2015-0235

・RHEL5向け:RHSA-2015:0090-1:Critical: glibc security update

・RHEL6,RHEL7向け:RHSA-2015:0092-1:Critical: glibc security update

RHEL4/CentOS4についての記載が見付からない。

Oracle LinuxのSource RPM置き場 https://oss.oracle.com/el4/SRPMS-updates/ を見ても、2015/01/28 10:35時点では何も無し。

(2015/01/28 23:00 追加)

1時間ぐらい前に「GHOST: glibc vulnerability (CVE-2015-0235)」にRed Hat Enterprise Linux 4 Extended Life Cycle Supportに関する記述が追加された。

いまのところ修正版に関する記述はないが、RHEL4に脆弱性がある、という公式告知になっている。

(2015/01/29 19:30追加)

Red Hat Enterprise Linux ELS (v. 4)に対するSecurity Advisoryが公開された。

「RHSA-2015:0101 Critical: glibc security update」

ELS契約者向けに glibc-2.3.4-2.57.el4.2 としてリリースされたので、そのうちOracle Linuxにも波及してくるものと想定されるが、現状はまだ公開されていない。

(2015/01/30 14:20追加)

https://oss.oracle.com/el4/SRPMS-updates/ に、glibc-2.3.4-2.57.0.1.el4.1.src.rpmが置かれました。

Oralce Linux 4のpublic yumレポジトリのほう(repo url)にはまだ登録されていないようです。

(2015/01/30 16:30追加)

Oracle Linux 4のpublic yumレポジトリでの配布が始まりました。

以下の16:20ぐらいの段階ではi386(32bit)版のみだったのですが、16:37にはx86_64(64bit)版のディレクトリにもファイルが置かれ始めました。

i386(32bit)版

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/glibc-common-2.3.4-2.57.0.1.el4.1.i386.rpm

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/glibc-devel-2.3.4-2.57.0.1.el4.1.i386.rpm

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/glibc-headers-2.3.4-2.57.0.1.el4.1.i386.rpm

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/glibc-profile-2.3.4-2.57.0.1.el4.1.i386.rpm

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/glibc-utils-2.3.4-2.57.0.1.el4.1.i386.rpm

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/nptl-devel-2.3.4-2.57.0.1.el4.1.i386.rpm

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/nptl-devel-2.3.4-2.57.0.1.el4.1.i686.rpm

http://public-yum.oracle.com/repo/EnterpriseLinux/EL4/latest/i386/getPackage/nscd-2.3.4-2.57.0.1.el4.1.i386.rpm

64bit(x86_64)版

(追加部分おわり)

openwallにあるCVE-2015-0235についての詳細報告書「Qualys Security Advisory CVE-2015-0235 – GHOST: glibc gethostbyname buffer overflow」の「4 – Case studies」には事象確認方法が記載されている。

下記をコンパイルして、実行した際に「vulnerable」と出たら、問題あり。

「not vulnerable」だったら問題なし、というもの。

#include <netdb.h>

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <errno.h>

#define CANARY "in_the_coal_mine"

struct {

char buffer[1024];

char canary[sizeof(CANARY)];

} temp = { "buffer", CANARY };

int main(void) {

struct hostent resbuf;

struct hostent *result;

int herrno;

int retval;

/*** strlen (name) = size_needed - sizeof (*host_addr) - sizeof (*h_addr_ptrs) - 1; ***/

size_t len = sizeof(temp.buffer) - 16*sizeof(unsigned char) - 2*sizeof(char *) - 1;

char name[sizeof(temp.buffer)];

memset(name, '0', len);

name[len] = '\0';

retval = gethostbyname_r(name, &resbuf, temp.buffer, sizeof(temp.buffer), &result, &herrno);

if (strcmp(temp.canary, CANARY) != 0) {

puts("vulnerable");

exit(EXIT_SUCCESS);

}

if (retval == ERANGE) {

puts("not vulnerable");

exit(EXIT_SUCCESS);

}

puts("should not happen");

exit(EXIT_FAILURE);

}さて・・・CentOS4ではどうなっているのか?

[root@cent4 201501]# mkdir security

[root@cent4 201501]# cd security/

[root@cent4 security]# rpm -qa|grep glibc|sort

警告: only V3 signatures can be verified, skipping V4 signature

glibc-2.3.4-2.57

glibc-2.3.4-2.57

glibc-common-2.3.4-2.57

glibc-devel-2.3.4-2.57

glibc-devel-2.3.4-2.57

glibc-headers-2.3.4-2.57

glibc-kernheaders-2.4-9.1.103.EL

[root@cent4 security]# cat > GHOST.c << EOF

> #include <netdb.h>

> #include <stdio.h>

> #include <stdlib.h>

> #include <string.h>

> #include <errno.h>

>

> #define CANARY "in_the_coal_mine"

>

> struct {

> char buffer[1024];

> char canary[sizeof(CANARY)];

> } temp = { "buffer", CANARY };

>

> int main(void) {

> struct hostent resbuf;

> struct hostent *result;

> int herrno;

> int retval;

>

> /*** strlen (name) = size_needed - sizeof (*host_addr) - sizeof (*h_addr_ptrs) - 1; ***/

> size_t len = sizeof(temp.buffer) - 16*sizeof(unsigned char) - 2*sizeof(char *) - 1;

> char name[sizeof(temp.buffer)];

> memset(name, '0', len);

> name[len] = '\0';

>

> retval = gethostbyname_r(name, &resbuf, temp.buffer, sizeof(temp.buffer), &result, &herrno);

>

> if (strcmp(temp.canary, CANARY) != 0) {

> puts("vulnerable");

> exit(EXIT_SUCCESS);

> }

> if (retval == ERANGE) {

> puts("not vulnerable");

> exit(EXIT_SUCCESS);

> }

> puts("should not happen");

> exit(EXIT_FAILURE);

> }

> EOF

[root@cent4 security]# ls

GHOST.c

[root@cent4 security]# gcc GHOST.c -o GHOST

[root@cent4 security]# ls

GHOST GHOST.c

[root@cent4 security]# ./GHOST

vulnerable

[root@cent4 security]#駄目でした。

とりあえず、続報待ちということで・・・

(2015/01/30 16:50追記)

Oralce public yum repoで提供されたのでアップデートを行い、試験実施。

[root@cent4 security]# ./ghost not vulnerable [root@cent4 security]#

問題がなくなったことを確認できました。

なお、Oracle Linux public レポジトリからyumコマンドを使ってファイルを持ってこれるようにするには「RHEL4/CentOS4をOracle Linux4に!」で紹介しているようにOracle Linuxに切り替えてしまう、というのが簡単でいいと思います。

先日メーカであるHi-Link社に直接発注したHLK-RM04 startkitですが、無事に到着しました。

参考記事:「シリアル機器をTCP/IPでアクセスする」

ちなみに、ものは、以下のとほぼ同等のようです。

Keynice RS-232C端子搭載 Wi-Fi 802.11n/g/b対応 無線LAN親機 Wifi接続ルーター – シリアルポートRS232 to Wi-Fi 150M

aliexpressではいくつか似たようなものがありますが、今回買ったのは送料込みで$21.68となる「serial/uart Embeded wifi module HLK-RMO4 startkit with 8M flash 32M ram + free shipping」です。

メモリ8MB、FLASH 32MBのモデルです。(メモリ 4MB/FLASH 16MBモデルもある)

届いたもの

・ボード

・WiFiアンテナ

・ACアダプタ

マニュアルは一切無し。

メーカページを探すと「DOWNLOAD → WIFI」に資料を発見。

「HLK-RM04 user manual」があれば、とりあえずなんとかなります。

「HLK-RM04 config tools」の中には「HLK-RM04 discover」と設定変更ツールが含まれていましたが、製品として一括設定するような場合に必要になるソフトで、通常はいらないような感じです。

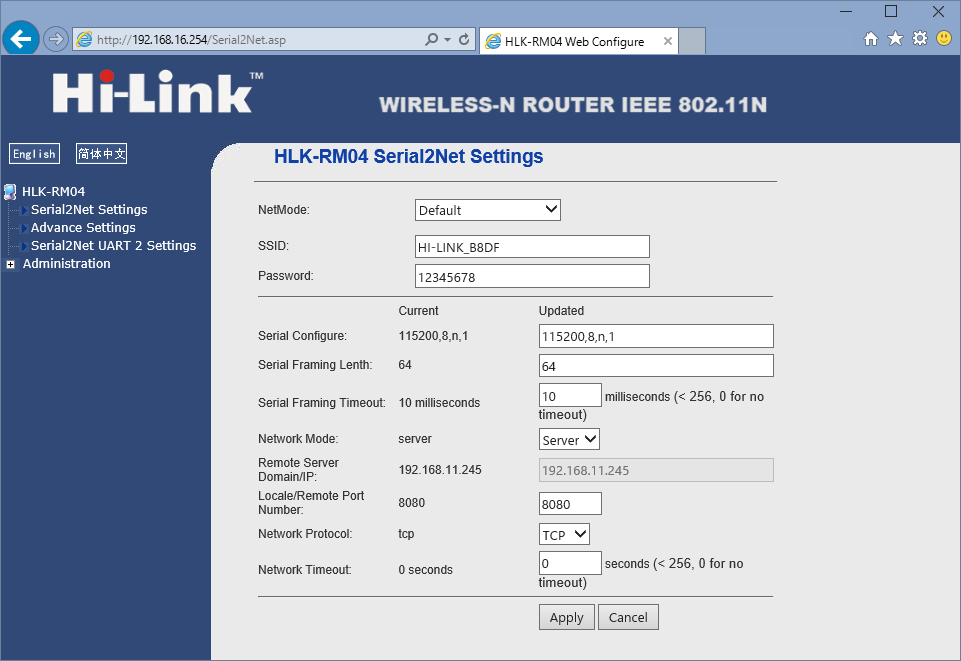

電源を繋いでHLK-RM04のLANポートと、パソコンとをLANケーブルで接続!

パソコンには、DHCPで、192.168.16.0/24のIPアドレスが割り当てられました。

HLK-RM04の設定画面のアドレスは「http://192.168.16.254」です。

ユーザ名「admin」、パスワード「admin」でログイン完了。

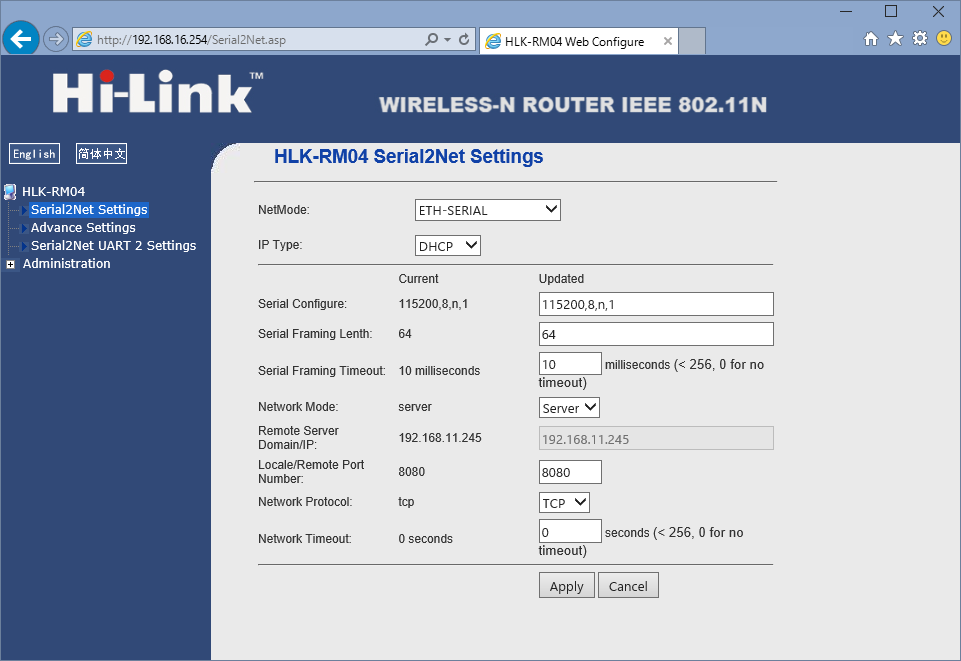

設定画面は以下の様な感じでした。

上半分の設定項目は「Network Mode」の選択で大きく変わります。

「Default」LAN経由接続とWiFi AP機能両方使用。DHCPサーバが動作するが、細かい設定はできない

「ETH-SERIAL」LAN経由接続のみ使用。IPアドレスをDHCP/Staticで指定し、アクセスする

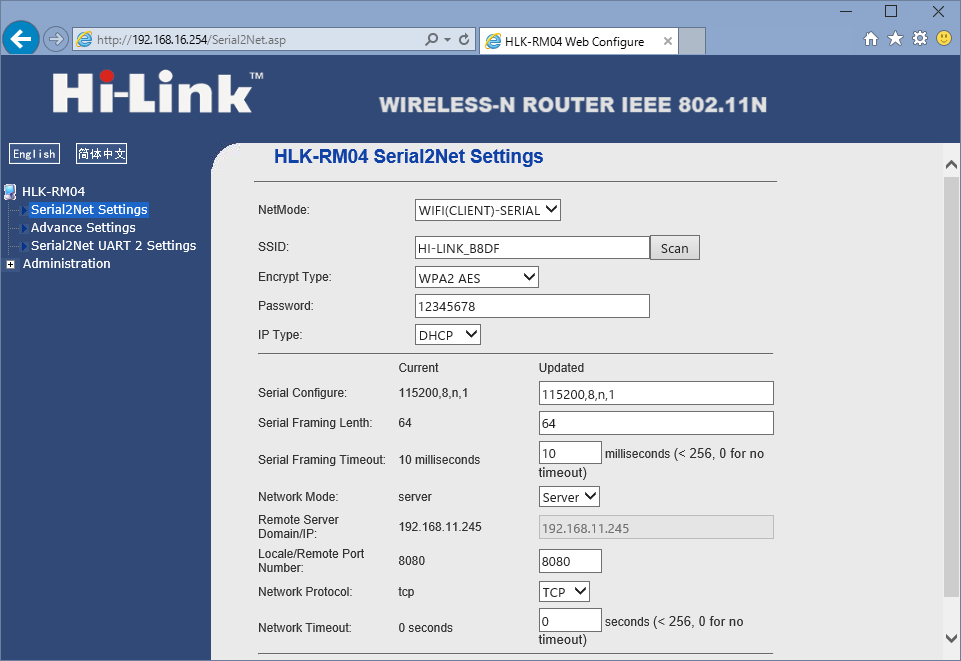

「WIFI(CLIENT)-SERIAL」WiFi経由で他のAPに接続。

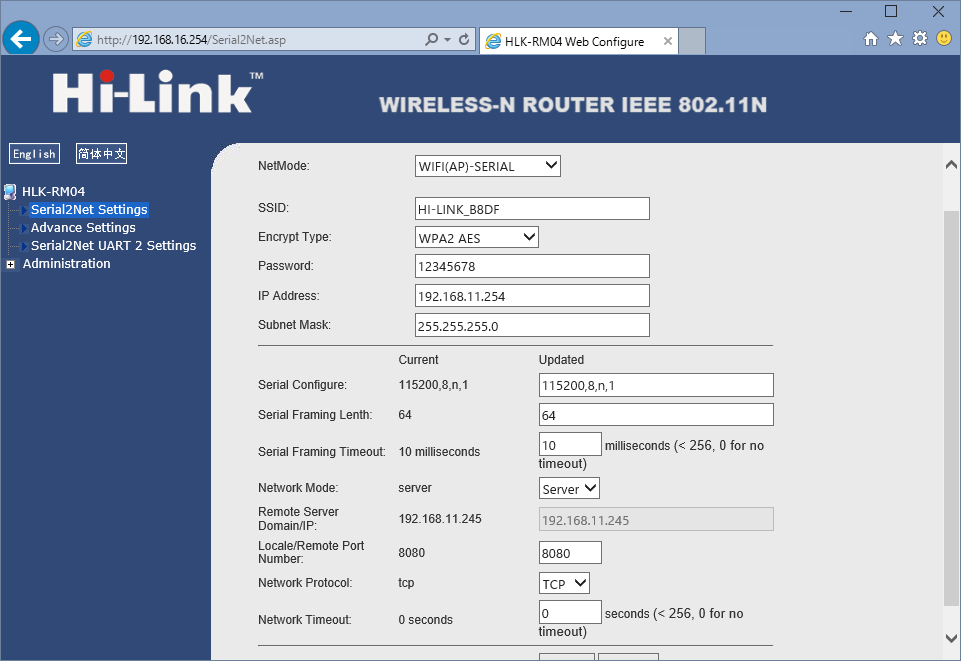

「WIFI(AP)-SERIAL」WiFi AP機能を使用。こちらだとIPアドレス指定も可能

下半分はシリアル接続に関する設定です。

Serial Configurationなどは、シリアル接続に関する項目なのは分かると思います。

わかりにくいと思うのは、下側にある「Network Mode」の意味だと思います。

標準設定の「Network Mode: server」というのは、「Local/Remote Port Number」で指定したポートに対して、Tera Termなどで接続すると、シリアル機器にアクセスできるようになる、という設定です。

「Network Mode: client」になると、「Remote Server Domain/IP」が入力できるようになります。これと、「Local/Remote Port Number」を組み合わせ、指定したIPアドレスのportに、アクセスしにいく、というものになります。

Network Mode:「Default」LAN経由接続とWiFi AP機能両方使用

Network Mode:「ETH-SERIAL」LAN経由接続のみ使用

Network Mode:「WIFI(CLIENT)-SERIAL」WiFi経由で他のAPに接続

Network Mode:「WIFI(AP)-SERIAL」WiFi AP機能を使用。こちらだとIPアドレス指定も可能

次は「Special Settings」です。

こちらは、拡張設定なので、通常、設定しなくても問題ないです。

状況に応じて「WiFi Channel」や「SERIAL RTS」「SERIAL XON/XOFF」の使用状況を変更します。

実際にシリアル機器をつなごうとしたら・・・ケーブルが手元になく今日は断念。

2012年7月に「Media Tekスマートフォンとのつきあい方」という記事を書いた。

それから2年が過ぎ、2015年ともなると、内容がいろいろ変わってきてる点がある。

それを含めて書き直してみた。

台湾のMediaTek (MTK)(台湾表記:聯發科技/中国表記:联发科技)社製のチップセットを使用した低価格スマートフォンは、日本では、2013年4月に発売されたMT6577搭載の「Covia FleaPhone CP-D02」を皮切りに、いろんな機種が発売されています。

2014年は私が把握している限りで11機種発売されています。

(2014/10/21:国内で正式発売されたMediaTekチップ採用のスマートフォン)

2015年も、早速何機種か登場しています。

ただ、初心者には違いとかがよく分からないと思います。

見分け方のポイントについてお伝えします。

必要な覚悟

MediaTek SoC搭載製品に限らない、低価格帯スマートフォンについての基本的な心構えとして・・・

「OSのメジャーバージョンアップは期待するな」

「1年で使い潰すものとして考えておく」

なので、1年ぐらいで買い替えるモノとして考えておくといいと思います。

各種スペックについて

スペックについて注意が必要な点を上げます。

・CPU(SoC)の選択について

正直なところ、いまであればぎりぎり最低ラインのMT6572(Cortex-A7 2コア)以上であればなんとかなります。

しかし、これからを考えるとMT6582(Coretex-A7 4コア)以上を搭載したものを選択するべきだと思います。

細かいSoCの種類については、下の方にある「SoC(CPU)について」を見てください。

・RAMとストレージ容量について

RAM512MBだけならまだなんとかなりますが、ストレージ4GBは駄目です。

あっという間にストレージが一杯になってしまうでしょう。

できれば、RAM 1GB/ストレージ 8GBとなっているものより上のものを選びましょう。

・液晶について

3インチ台は、画面タッチしての文字入力が結構つらいです。

中国では4.5インチより下の需要がかなり減っているようで、最近のメインは5.0インチ~6.0インチ、と大型化してきています。

特にLTE対応モデルは、5.0インチで小さい方というような状況です。

日本での販売もだんだんとそっちよりになるのではないかと予測されます。

・カメラ

基本的に、MediaTek SoC採用モデルだと、あんまり性能がよくない、ということが多いです。

特にカメラ性能について謳ってない場合はあまり期待しないでおきましょう。

・GPS

GPS系統はちょっと問題が発生しやすいポイントです。

例えばドコモスマートフォンでは、SPモード使用時はドコモが用意している位置情報補完システムSUPL(Secure User Plane Location)を使用して、精度の高い位置情報が取得できるようになっています。

しかし、MediaTek機種に限らず海外モデルでは、どういったものを使うかは、その端末の設定次第となり、千差万別です。

このため、「GPSの取得が遅い」と言われるような状態となります。

IIJmio meeting 5「トークセッション. MVNOとGPSについて (大内)」

次に、最近はGPS以外の衛星、例えば、ロシアのGLONASSや、中国のBeido(北斗)、日本のQZSS(準天頂衛星システム/みちびき)に対応している機種があります。

最近のMediaTek SoC採用機種では、GPSとGLONASSの2つに対応しているものが多いです。

それ以外のBeido(北斗)、QZSS(みちびき)については、SoC自体は対応も可能であったりしますが、firmware側に機能が組み込まれていないことが多く、基本、対応していないと思った方がいいでしょう。

現在、どの位置情報衛星を使っているかを確認するには「AndroiTS GPS Test」を使用することをお薦めします。

Dual SIMに意味があるか?

SIMが2枚させる「Dual SIM」にどんな意味があるのか?

結論から言ってしまえば、現状では、ほとんど意味がありません。

まず、2015年1月現在販売されている端末で、さした2枚のSIMが同時に日本国内で利用可能となるものは存在していません。

(Android 2.2時代までさかのぼると1機種 Coolpad W770だけ存在しているが今は無い)

「日本国内」と限定しているのは、「WCDMA」と「GSM」の2つであれば同時に利用できるためです。

日本にはGSM回線がありませんので、日本では使用できない、ということになります。

日本で同時に利用可能となるためには「WCDMA」+「WCDMA」もしくは「LTE」+「WCDMA」、「LTE」+「LTE」に対応している必要があります。

では、「SIMが2枚させる」ことを謳っているものは、日本国内でどういうことに使えるか?

同時には使えないので、パケットを使う回線を切り替える、ぐらいしか用途がありません。

正直あまり意味がないです。

このため、「Dual SIM対応」というのは、利点と言いづらい状態なので、気にしない方がいいでしょう。

国内販売のMediaTek搭載機について

国内で販売されているMediaTek搭載機は、海外販売のものにはない特徴があります。

まず1つは、法的な問題のクリアです。

技適等証明を取得して、法的な問題をクリアしています。

場合によっては、ドコモの通信網との接続試験(相互接続試験/IOT)を行い検証も取得しているものもあります。

なお、先日、技適を取得してない端末でもアメリカFCCの認可があれば国内での利用が可能になる、というようなデマが流れましたが、これは、ちゃんと考えればあり得ないことになります。

なぜなら、アメリカFCCによる検査では、アメリカで使える周波数帯での検査しか行われないためです。

アメリカでは、国際的に使用されている「WCDMA 2100MHz帯」や「WiFi 2.4GHz 14ch」などが使用できません。

これらは日本ではメインで使用されているのに、検査されていないにも関わらず使える様にする、というのはおかしな話となります。

(ちなみに、アメリカなど他の国でも同様で、他国の認証例えば日本の技適は通っていても、自国のFCCの認証が通ってない機器を使うと、もちろん違法です。なので海外利用時の違法状態を無くすため、きちんとした端末メーカでは各国の認証を取得しています)

もう1つは、音声/SMS契約がないデータonly SIMで使える様にする設定、です。

MediaTek端末では各端末メーカでは、MediaTekから提供されているベースのAndroidを、それぞれで使用しているタッチパネルやボタンなどに応じてカスタマイズし、使用しています。

基本状態では、音声/SMS契約がないデータonly SIMを使用した場合、アンテナが立たず、データ通信が行えない状態となってしまいます。

2015年1月現在、日本で販売されている格安SIMは、音声/SMS契約がないSIMが多いので、これに対応していないのは致命的となります。

このため、日本国内で販売される格安スマートフォンでは、音声/SMS契約がなくてもきちんと通信できるようにカスタマイズしたAndroidを搭載しています。

また、このカスタマイズを行うついでに、各社のAPN登録を追加しています。

なお、データonly SIMが使用できない場合、ブローヴちゃんで紹介されている「Android + b-mobile データ専用 SIM で電界強度を表示する」のMotorolaとXperiaの対策、もしくは「Android + docomo MVNO データ通信専用 SIM のセルスタンバイ&アンテナピクト問題対策 Xposed モジュール」を行うと、データonly SIMでも使える様になる場合があります。

SoC(CPU)について

MediaTekのSoC(CPU)は、いろいろあります。

数字が大きければ性能がいいのかと言えば、そうでもないところがあります。

まず、スマートフォン向けは「MT65xx」「MT67xx」という型番で、タブレッド向けは「MT81xx」「MT83xx」「MT87xx」という型番になっています。

2015年1月現在、MediaTekのスマートフォン向けSoCで買っていいものは以下のもので、性能が低い方から順に並べるとこんな感じです。

・MT6572/MT6572M

廉価向け2コアのもの。

Cortex-A7 2コア 1.3GHzが基本スペック。

MT6572Mだとクロックが低く、大抵1.0GHzぐらい

2015年にもなるとRAM 512MB/ストレージ4GB機種は「ゴミ」に近いので激安でなけりゃ買ってはいけない。

中国では、2014年 MT6572が当てられていた価格帯は、現在、MT6582に移行しつつある。

・MT6582/MT6582M

廉価向け4コアのもの。

1万円前後でQuadcore搭載のやつは大抵コレ

Cortex-A7 4コア 1.3GHzが基本スペック。

MT6582Mだとクロックが低く、大抵1.0GHzぐらい

基本は3Gのみだが、周辺回路チップMT6290と組み合わせLTE対応の製品もある

2015年1月時点では、廉価機種を買うならせめてコレを積んでいる機種を選ぶべきである。

・MT6592/MT6592T

8コアのもの。

Cortex-A7 8コア 1.7GHzが基本スペック

MT6592Tは高クロック版で、2.0GHz

基本は3Gのみだが、周辺回路チップMT6290と組み合わせLTE対応の製品もある

単純なCPU性能的には、MT6595やMT6732より上となる場合がある。

・MT6595

LTE対応のbig.LITTLEな8コアSoC

Cortex-A17 4コア+Cortex-A7 4コア 2.5GHzで、合計8コアといっている。

SoC内にLTE関連部分も取り込まれている。

・MT6732

64bit 4コアCPUで、LTE対応のSoC

Cortex-A53 4コア 1.5GHz, GPU Mali-T760

中国では2014年末から搭載製品が登場してきており、これまでMT6582搭載機が当てられていた価格帯で販売されている。

・MT6752

64bit 8コアCPUで、LTE対応のSoC

Cortex-A53 8コア 1.7GHz, GPU Mali-T760

今後、製品が出てくるものとしては、以下のものがあります。

以下については登場予定順で並べています。

・MT6735

CDMA2000にも対応したMT6732

ただ、対応したことでGPUのスペックが下がっている

Cortex-A53 4コア 1.5GHz, GPU Mali-T720

・MT6753

CDMA2000にも対応してたMT6752

こちらもやはりGPUのスペックが下がっている

Cortex-A53 8コア 1.5Hz, GPU Mali-T720

・MT6795

64bit 8コア 2.2GHz、とまでしか公表されていないもの

GPUはIMG G6200/700MHzとなっている。

FDD-LTE/TDD-LTE/TD-SCDMA/WCDMA/GSM対応

・MT6580

MT6582の後継SoC、3Gのみ対応

Cortex-A7 4コア 1.3GHzという点は同じだが、よりコストダウンがはかられている

・MT6570

MT6572の後継SoC、3Gのみ対応

Cortex-A7 2コア 1.3GHzという点は同じだが、よりコストダウンがはかられている

・MT67??

LTE カテゴリ6に対応した64bit 8コアSoCを 2015年Q4予定

製造プロセスが20nmになることで、より省電力になることが見込まれる

なお、いまさら買ってはいけないものとしては、以下のSoCがあります。

MT6516(GSM only),MT6573(初のWCDMA対応),MT6575(1コア),MT6577(2コア),MT6517(MT6577のTD-SCDMA版),

(参考1:MediaTekのスマートフォン向け3G/4G対応SoC一覧(2014/10/24))

(参考2:MTK手机网の20nm/64位8核/CAT6 联发科Q4推重磅旗舰)

VMware ESXiサーバとして動作しているhp ProLiant DL380p Gen8サーバのiLOをアップデートした。

まず、ESXi上から、iLOのバージョンと、iLOに割り当てられているIPアドレスを確認するため「hponcfg」コマンドを実行

/tmp # /opt/hp/tools/hponcfg -g

HP Lights-Out Online Configuration utility

Version 4.4-0 (c) Hewlett-Packard Company, 2014

Firmware Revision = 1.40 Device type = iLO 4 Driver name = hpilo

iLO IP Address: 172.17.15.99

Host Information:

Server Name: esxi1.osakana.local

Server Serial Number: SGH421XXXX

/tmp #iLOのアップデータファイル CP025110.scexe を、/tmpに配置し、実行権限を与え、実行。

/tmp # chmod a+x CP025110.scexe /tmp # ./CP025110.scexe OS Version found [5.5.0] sh: 6.0=./ESXi_5.5: unknown operand ./CP025110.scexe: Okay process the path [./ESXi_5.5 6.0] sh: 6.0: unknown operand ./CP025110.scexe: Update flash engine from ./ESXi_5.5 6.0 sh: 6.0/clean_target_location.sh: unknown operand sh: 6.0/copy_FE_to_target_location.sh: unknown operand Copy Flash Engine files from [./ESXi_5.5 6.0] to [/tmp/sctmpdir4924713] cp: './ESXi_5.5' and './ESXi_5.5' are the same file cp: can't stat '6.0/*': No such file or directory iLO Flasher v1.0.2-2 for VMware ESXi (Jan 7 2014) (C) Copyright 2002-2014 Hewlett-Packard Development Company, L.P. Firmware image: ./ilo4_203.bin Current iLO 4 firmware version 1.40; Serial number ILOSGH421XXXX Component XML file: ./CP025110.xml ./CP025110.xml reports firmware version 2.03 This operation will update the firmware on the iLO 4 in this server with version 2.03. Continue (y/N)?y Current firmware is 1.40 (Jan 14 2014 00:00:00) Firmware image is 0x1001b1c(16784156) bytes Committing to flash part... ******** DO NOT INTERRUPT! ******** Flashing is underway... 100 percent programmed. \ Succeeded. ***** iLO 4 reboot in progress (may take up to 60 seconds.) ***** Please ignore console messages, if any. iLO 4 still rebooting. Try again... iLO 4 reboot completed. /tmp #

firmwareのバージョンが上がっていることを確認。

/tmp # /opt/hp/tools/hponcfg -g

HP Lights-Out Online Configuration utility

Version 4.4-0 (c) Hewlett-Packard Company, 2014

Firmware Revision = 2.03 Device type = iLO 4 Driver name = hpilo

iLO IP Address: 0.0.0.0

Host Information:

Server Name: esxi1.osakana.local

Server Serial Number: SGH421XXXX

/tmp #・・・と、実行が早すぎたようで、DHCPで割り当てているIPアドレスが「0.0.0.0」となっている。

時間をおいて再実施

/tmp # /opt/hp/tools/hponcfg -g

HP Lights-Out Online Configuration utility

Version 4.4-0 (c) Hewlett-Packard Company, 2014

Firmware Revision = 2.03 Device type = iLO 4 Driver name = hpilo

iLO IP Address: 172.17.15.99

Host Information:

Server Name: esxi1.osakana.local

Server Serial Number: SGH421XXXX

/tmp #これで、問題なしですね。